Bezpieczne jajka

11 lutego 2009, 11:26Badacze z University of Surrey twierdzą, że spożycie jajek nie ma większego wpływu na poziom cholesterolu. Co więcej, większość ludzi może jeść tyle jajek w koszulkach, na twardo i miękko, na ile ma ochotę, bez żadnego uszczerbku na zdrowiu.

Domagają się jawności procesu Manninga

10 października 2012, 18:05Uwaga osób zainteresowanych Wikileaks i ujawnionymi amerykańskimi dokumentami skupia się głównie na Julianie Assange'u. Tymczasem trwa batalia sądowa jedynego oskarżonego w tej sprawie, Bradleya Manninga

Połowa witryn zawiera dziury

22 grudnia 2016, 13:31Aż 46% z miliona najpopularniejszych witryn internetowych jest narażonych na atak. Z analiz firmy Menlo Security wynika, że witryny te np. korzystają z przestarzałego oprogramowania, które zawiera luki pozwalające na przeprowadzenie ataku phishingowego. Część z tych witryn padła ofiarą ataku w ciągu ostatnich 12 miesięcy.

OOXML będzie standardem?

4 września 2007, 09:42Wszystko wskazuje na to, że microsoftowy format OOXML zostanie uznany przez ISO za standard. Takiego zdania jest nawet przedstawiciel Foundation for a Free Information Structure (FFII).

Open source nie znaczy "za darmo"

10 lutego 2010, 13:01Podczas przesłuchań przed australijskim Senatem, parlamentarzyści dowiedzieli się, że koszty porzucenia oprogramowania o zamkniętym kodzie na rzecz programów open source, mogą być wyższe niż spodziewane oszczędności.

Awatar zdradzi offline'ową płeć

7 maja 2014, 10:07Choć w online'owej grze można zostać, kimkolwiek się chce, wygląda na to, że i tak mężczyźni wybierający awatara płci żeńskiej i tak zdradzą zachowaniem swoją prawdziwą płeć.

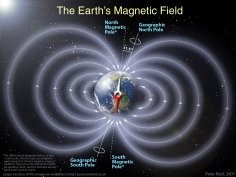

Gwałtowne zmiany ziemskiego pola magnetycznego zagrażają systemom nawigacji

10 stycznia 2019, 10:41Ziemskie północne pole magnetyczne przemieszcza się z Kanady w stronę Syberii. Ruch ten jest tak szybki, że pojawiła się konieczność dokonana rzadkiej korekty Ziemskiego Modelu Magnetycznego. Opisuje on pole magnetyczne planety i jest podstawą wszystkich współczesnych systemów nawigacyjnych.

Czwarty element

1 maja 2008, 12:26Naukowcy z należącego do HP Information and Quantum System Lab skonstruowali nowy typ podstawowego elementu elektronicznego. Posłuży on do zbudowania energooszczędnych kości pamięci, które przechowują dane także po odcięciu dopływu energii.

Polska średniakiem w wykorzystywaniu nowoczesnch technologii

13 kwietnia 2011, 12:04Światowe Forum Ekonomiczne ogłosiło 10. The Global Information Technology Report, w którym omówiono sposób i stopień wykorzystywania nowoczesnych technologii informatycznych i komunikacyjnych w różnych krajach

Mniejsza chińska emisja

20 sierpnia 2015, 12:25Naukowcy z University of East Anglia (UEA) twierdzą, że przez ponad 10 lat międzynarodowe agencje źle szacowały emisję węgla z terenu Chin. Zdaniem naukowców w latach 2000-2013 Chiny wyemitowały do atmosfery 2,9 miliarda ton węgla mniej niż sądzono